랜섬웨어정보

홈 > 커뮤니티 > 랜섬웨어 종류

랜섬웨어 종류

WanaCry (.WNCRY) 워너크라이 랜섬웨어

2017-05-14 14:31:27

[WanaCrypt0r 랜섬웨어 감염 후 발생하는 exe 형식의 랜섬노트 화면]

Q 어떻게 감염되나요?

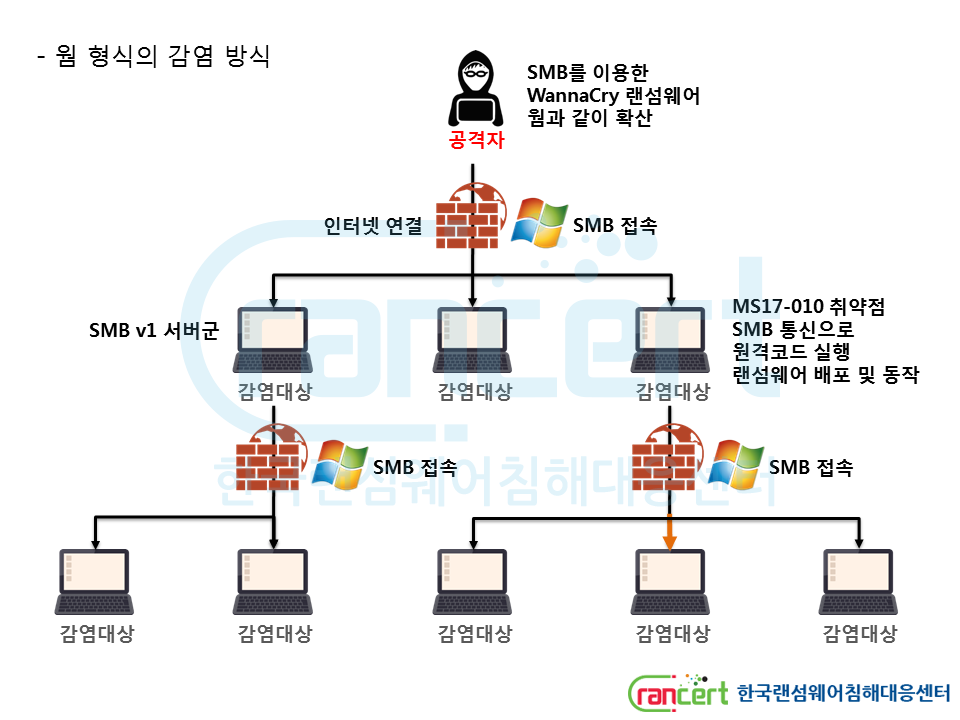

A Windows SMB 원격 코드 실행 취약점을 통해 감염되므로

PC 사용자의 행위없이도, PC가 인터넷에 연결되어 있다면 원격으로 감염당할 수 있습니다.

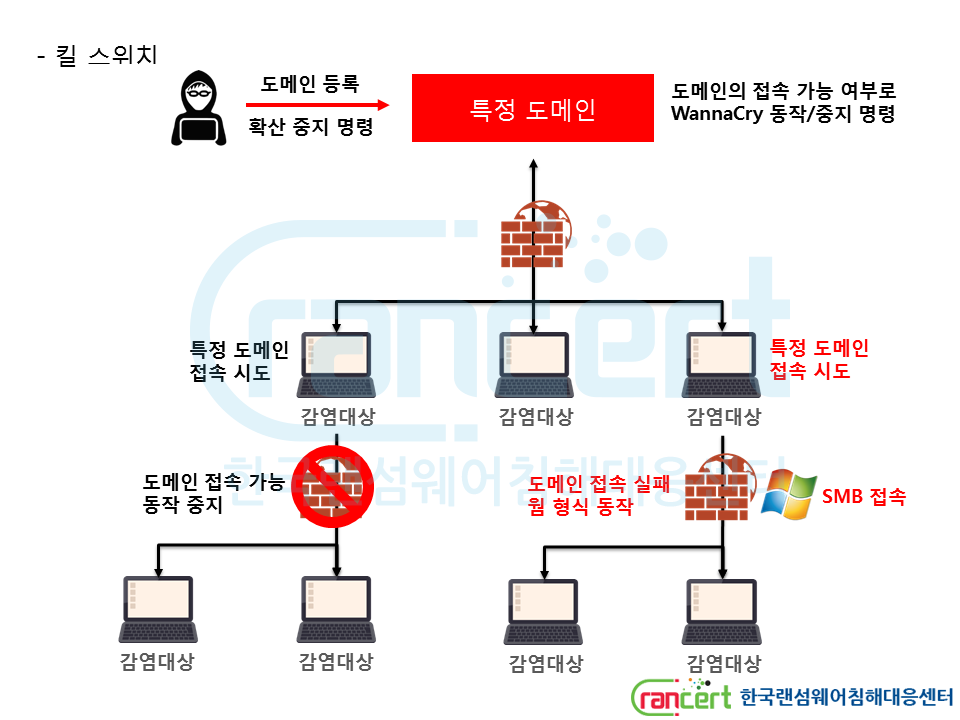

WanaCrypt0r 랜섬웨어는 침투 후 특정 도메인에 접속을 시도하여 해당 도메인이 등록돼 있지 않으면(비활성화 상태)

감염을 계속 진행하고, 도메인이 등록된다면(활성화 상태) 감염을 진행하지 않습니다.

이는 해커가 추후 감염 진행을 중단하기 위한 일종의 스위치를 넣어둔 것인데요,

현재 영국의 보안 블로거 (@MalwareTechBlog)가 해당 도메인을 등록하여 감염 확산이 중단되었었으나

해커가 도메인을 변경하거나, 새로운 공격 방식을 변경하여 다시 감염이 확산되고 있습니다.

Q 걸리면 어떻게 되나요?

A 윈도우 백업을 해둔 Shadow 파일을 삭제합니다.

파일을 .WMCRYT파일로 암호화 한 뒤 임시폴더로 이동한 후 taskdl.exe 파일을 통해 암호화된 원본파일을 삭제합니다.

기존 파일을 암호화 한 뒤, 확장자명 (.WNCRY) 를 추가합니다.

해커는 감염 사실을 피해자에게 알리고 금전을 요구하는 랜섬노트를 생성해둡니다.

바탕화면의 이미지를 바꾸고,

감염 안내 메세지를 받을 수 있는 [@WannaDecryptor@.exe] 프로그램을 띄워줍니다.

해당 프로그램을 통해 감염 사실과 비용 지불을 안내 받고, 해커와 연락을 하거나(Contact US 버튼), 비용 지불 후 복원을 할 수 있습니다.

이 프로그램은 총 28개의 언어를 지원함으로 해커가 공격 대상을 전 세계로 설정했음을 알 수 있습니다.

또한 [@Please Read Me@.txt] 텍스트 파일을 통해 감염 사실을 안내합니다.

감염이 완료되고 나서 계속적으로 감염을 시키니 감염된 PC에 외장하드나 네트워크 공유를 진행하지 말아주세요!

공격의 대상이 되는 파일들은 업무에 많이 사용되는 파일들로

xls, xlsx, doc, docx, pdf, txt, jpg 등 175가지의 확장자가 포함됩니다.

이 확장자 목록에는 한글파일(.HWP)이 포함되어 있어 한국이 공격 대상에 포함되어 있음을 알 수 있습니다.

> 공격 대상 확장자 확인

.der, .pfx, .key, .crt, .csr, .pem, .odt, .ott, .sxw, .stw, .uot, .max, .ods, .ots, .sxc, .stc, .dif, .slk, .odp, .otp, .sxd, .std, .uop, .odg, .otg, .sxm, .mml,

.lay, .lay6, .asc, .sqlite3, .sqlitedb, .sql, .accdb, .mdb, .dbf, .odb, .frm, .myd, .myi, .ibd, .mdf, .ldf, .sln, .suo, .cpp, .pas, .asm, .cmd, .bat, .vbs, .dip,

.dch, .sch, .brd, .jsp, .php, .asp, .java, .jar, .class, .wav, .swf, .fla, .wmv, .mpg, .vob, .mpeg, .asf, .avi, .mov, .mkv, .flv, .wma, .mid, .djvu, .svg, .psd,

.nef, .tiff, .tif, .cgm, .raw, .gif, .png, .bmp, .jpg, .jpeg, .vcd, .iso, .backup, .zip, .rar, .tgz, .tar, .bak, .tbk, .PAQ, .ARC, .aes, .gpg, .vmx, .vmdk, .vdi,

.sldm, .sldx, .sti, .sxi, .hwp, .snt, .onetoc2, .dwg, .pdf, .wks, .rtf, .csv, .txt, .vsdx, .vsd, .edb, .eml, .msg, .ost, .pst, .potm, .potx, .ppam, .ppsx, .ppsm,

.pps, .pot, .pptm, .pptx, .ppt, .xltm, .xltx, .xlc, .xlm, .xlt, .xlw, .xlsb, .xlsm, .xlsx, .xls, .dotx, .dotm, .dot, .docm, .docb, .docx, .doc

Q 어떻게 복원해요?

A 지금은 기술적으로 복원할 수 있는 방법이 없습니다.

정말 급하고, 귀중하고, 그만한 가치가 있는 파일이라면 해커에게 비용을 지불하여 복원을 시도해볼 수는 있지만

돈을 지불한다고해서 100%복원이 보장되는것이 아닙니다.

또한 다른 랜섬웨어와 달리 요구하는 비트코인 주소가 대표적으로 3가지이며 피해자마다의 개인 Key 값이 없는것으로 보아

해커가 피해자를 식별하는 방법이 확실히 밝혀지지 않았습니다.

그리고, Contact Us 를 통해 메시지를 보내도 답변이 오지 않고있습니다.

따라서 해커가 어떤 피해자가 비용을 지불했는지 판단이 어려울 것으로 추정하며,

현재까지 복원사례가 전혀 없기에 비용 지불을 권장해드리지 않습니다.

WanaCrypt0r 랜섬웨어는 최초 요구 금액 $300을 비트코인으로 요구하고 있습니다.

3일 이내에 비용을 지불하지 않으면 그 두배인 $600을 요구하며

7일이 지나도 비용을 지불하지 않는다면, 평생 복원할 수 없다고 안내합니다.

현재, 해커에게 비용을 지불한 거래 내역은 상당수 포착되었으나,

실제로 감염된 파일이 100% 복원 되었는지는 알 수 없습니다.

나중에라도 복호화 프로그램이 개발될 수도 있습니다.

감염된 파일과 해커가 남겨둔 랜섬노트를 보관하고 계시다가 복호화 프로그램이 개발되면 복호화를 시도하세요.

감염된 파일을 외부에 백업해둔 뒤에는 PC를 포맷하신 후 사용하는게 좋습니다!

* WanaCrypt0r 바이러스 침투방식*

* WanaCrypt0r 킬스위치 동작 방식*

Wana Crypt0r의 변형 과정

• 2017년 3월 Wanna Cryptor (.WNCRYT)

• 2017년 5월 Wana Crypt0r 2.0 (.WNCRY)

- 이전글 JAFF 재프 랜섬웨어(.jaff / .wlu / .sVn) (복호화툴 있음) 2017-05-23

- 다음글 MOLE 2017-04-20