랜섬웨어정보

홈 > 커뮤니티 > 랜섬웨어 복호화 툴

랜섬웨어 복호화 툴

[AVAST-Avast_Decryptor_CrySiS] 랜섬웨어 복호화 방법

2017-06-09 16:15:57

AVAST에서 Avast_Decryptor_CrySiS 랜섬웨어 복호화 프로그램를 공개하였습니다.

이에 랜섬웨어침해대응센터에서는 해당 복호화 프로그램으로 복원 가능한 암호화된 파일을 가지고 계신 분들에게 도움을 드리고자 공지합니다.

테스트 환경

OS |

Windows7 64bit |

CPU |

intel-i5 |

RAM |

4GB |

본 과정은 AVAST에서 제공한 프로그램으로 진행하며, 방법만 제시할 뿐 복호화 되지 않거나 파일이 훼손되는 것에 대해 책임지지 않습니다.

* 복원 가능 랜섬웨어 및 확장자 *

랜섬웨어 종류 |

랜섬노트 명 |

변환 확장자 |

CrySiS |

"Decryption instructions.txt" "Decryptions instructions.txt" "README.txt" "Readme to restore your files.txt" "HOW TO DECRYPT YOUR DATA.txt" |

.johnycryptor@hackermail.com.xtbl, .ecovector2@aol.com.xtbl,.systemdown@india.com.xtbl, .Vegclass@aol.com.xtbl, .{milarepa.lotos@aol.com}.CrySiS, .{Greg_blood@india.com}.xtbl, .{savepanda@india.com}.xtbl, .{arzamass7@163.com}.xtbl, .{3angle@india.com}.dharma, .{tombit@india.com}.dharma, .wallet, .ACRYPT, .GSupport[0-9], .blackblock, .dll555, .duhust, .exploit, ,frozen, .globe, .kyra, .purged, raid[0-9] |

복호화 진행절차

본 과정은 Crysis 계열의 랜섬웨어만 적용되며, 이외에 다른 랜섬웨어는 적용되지 않습니다.

암호화된 파일과 원본파일을 통해 키를 추출하여 복호화하는 과정이며 OS:Windows7 64bit CPU:intel-i5 RAM:4GB 환경에서 테스트하였습니다.

본 과정은 AVAST에서 제공한 프로그램으로 진행하며, 방법만 제시할 뿐 복호화 되지 않거나 파일이 훼손되는 것에 대해 책임지지 않습니다.

반드시 복사본으로 시도하시거나 백업파일을 설정해두시기 바랍니다.

(출처: https://www.avast.com/ransomware-decryption-tools#! )

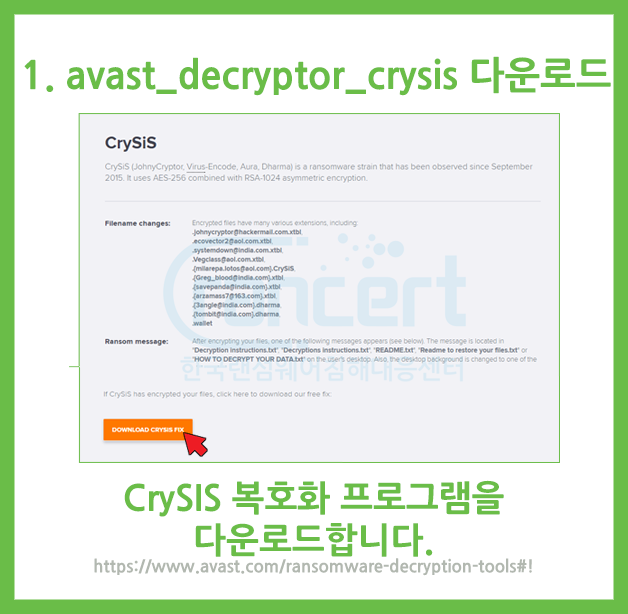

1. Avast_Decryptor_CrySis 다운로드

→ https://www.avast.com/ransomware-decryption-tools#! 접속 후 Avast_Decryptor_CrySis 파일 다운로드

다운 받은 Avast_Decryptor_CrySiS 파일을 저장하여 복호화 프로그램 실행합니다.

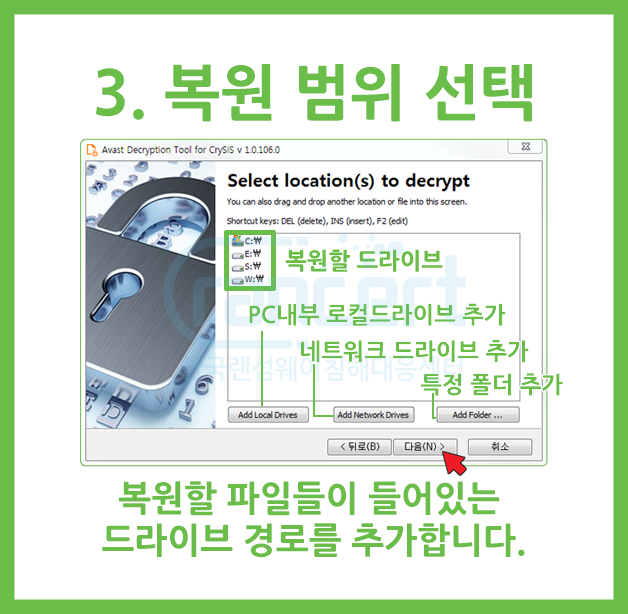

→ 폴더선택 화면이 나옵니다. 자동으로 지정이 돼있지만 감염파일이 있는 폴더를 추가할 수 있습니다.

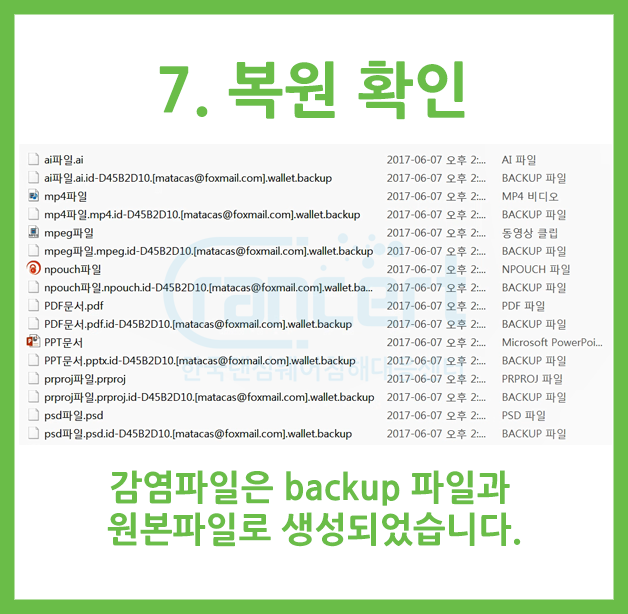

감염된 파일을 복호화 한 뒤 감염파일을 백업할 것인지 설정할 수 있습니다.

복호화 진행을 통해 감염파일을 변경하는데, 만약 이 때 복호화에 실패한다면, 해당 감염파일이 손상되어

복원할 수 있는 다른 프로그램이 개발되어도 복원할 수 없을 수 있습니다.

안전하게 파일을 백업하시거나, 복사본으로 진행하시는 것을 권장드립니다.

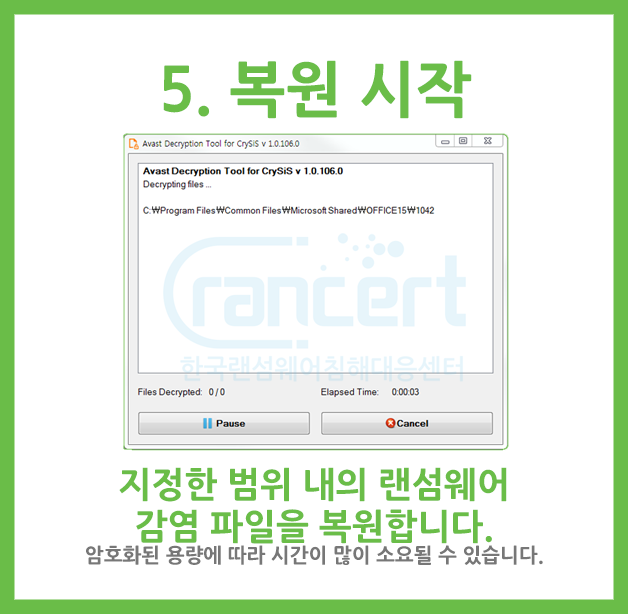

→ 복호화가 시작되면 복구된 파일 수와 진행시간을 보여줍니다.

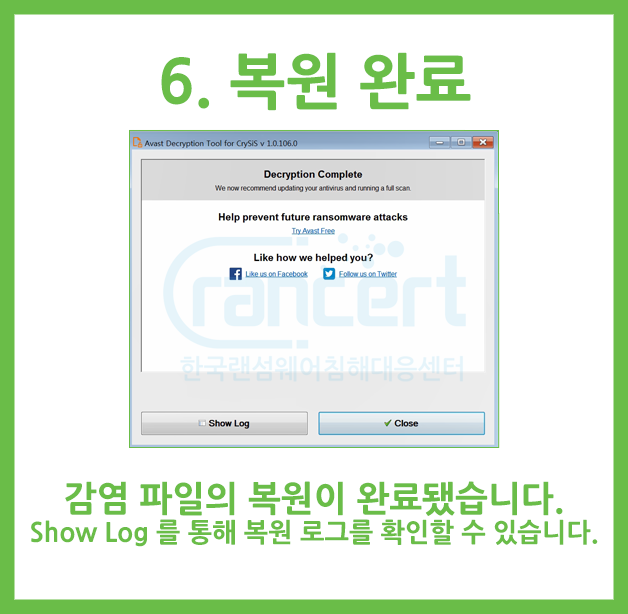

→ 복원이 완료되면 'Decryption Complete' 으로 메시지가 바뀌며, 암호화된 파일개수와 복원된 파일개수가

명시되며

감염 파일이 있던 경로에 복원파일이 생성되어 있고, 정상적으로 실행이 가능합니다.

- 이전글 [Bitdefender - Gandcrab v1, v4, v5.0.3] 랜섬웨어 복호화 방법 2018-10-29

- 다음글 [트렌드마이크로-TeslaCryptDecryptor] 랜섬웨어 복호화 방법 2017-04-20